Glossaire

Tentative de mise en place d'un glossaire aussi exhaustif que possible - Forever WIP ⚒️

Table of Contents

Glossaire complet

Général

Surface d’attaque

La surface d'attaque d'un système informatique ou d'une organisation représente l'ensemble des points par lesquels un attaquant pourrait tenter de s'introduire ou de causer des dommages. En d'autres termes, c'est la totalité des vulnérabilités possibles et des points d'entrée qui peuvent être exploités par des cybercriminels. La surface d'attaque peut inclure à la fois des éléments matériels (physiques) et des éléments logiciels (logiques).

Posture de sécurité

La posture de sécurité fait référence à l'état global de sécurité d'une organisation, comprenant ses politiques, ses procédures, ses contrôles techniques, et ses pratiques de gestion des risques. Elle évalue la capacité de l'organisation à se protéger contre les menaces de sécurité, à détecter les incidents de sécurité, à répondre efficacement à ces incidents et à récupérer après des incidents.

- **Vulnérabilité

Une vulnérabilité en termes de sécurité informatique est une faiblesse ou une faille dans un système informatique, une application logicielle, un réseau ou un protocole qui peut être exploitée par des attaquants pour compromettre la confidentialité, l'intégrité ou la disponibilité des informations ou des services. Ces vulnérabilités peuvent découler de divers facteurs, notamment des erreurs de conception, de mise en œuvre, de configuration ou de gestion.

- Common Vulnerabilities and Exposures - CVE

En sécurité informatique, une CVE (Common Vulnerabilities and Exposures) est une référence standardisée pour une vulnérabilité particulière dans un logiciel ou un système. Chaque CVE est identifiée par un identifiant unique au format "CVE-année-numéro", par exemple, CVE-2024-12345.

- Common Vulnerability Scoring System - Score CVSS

Le score CVSS (Common Vulnerability Scoring System) est un système standardisé utilisé pour évaluer la gravité des vulnérabilités de sécurité informatique. Il fournit une manière cohérente de mesurer le risque posé par une vulnérabilité et aide les professionnels de la sécurité à prioriser les mesures correctives. Le score CVSS se compose de plusieurs métriques réparties en trois groupes principaux : Base, Temporaire, et Environnemental.

Common Vulnerability Scoring System SIG

Cyber Kill chain

Modèle utilisé pour décrire les phases d’une cyberattaque.

Cyber Kill Chain de Lockheed Martin : Ce modèle décrit les étapes d'une attaque sophistiquée, depuis la reconnaissance jusqu'à la réalisation de l'objectif final.

- Reconnaissance

- Weaponization

- Delivery

- Exploitation

- Installation (garder l’accès)

- Command & Control - C&C

- Actions on Objectives - réalisation des objectifs initiaux

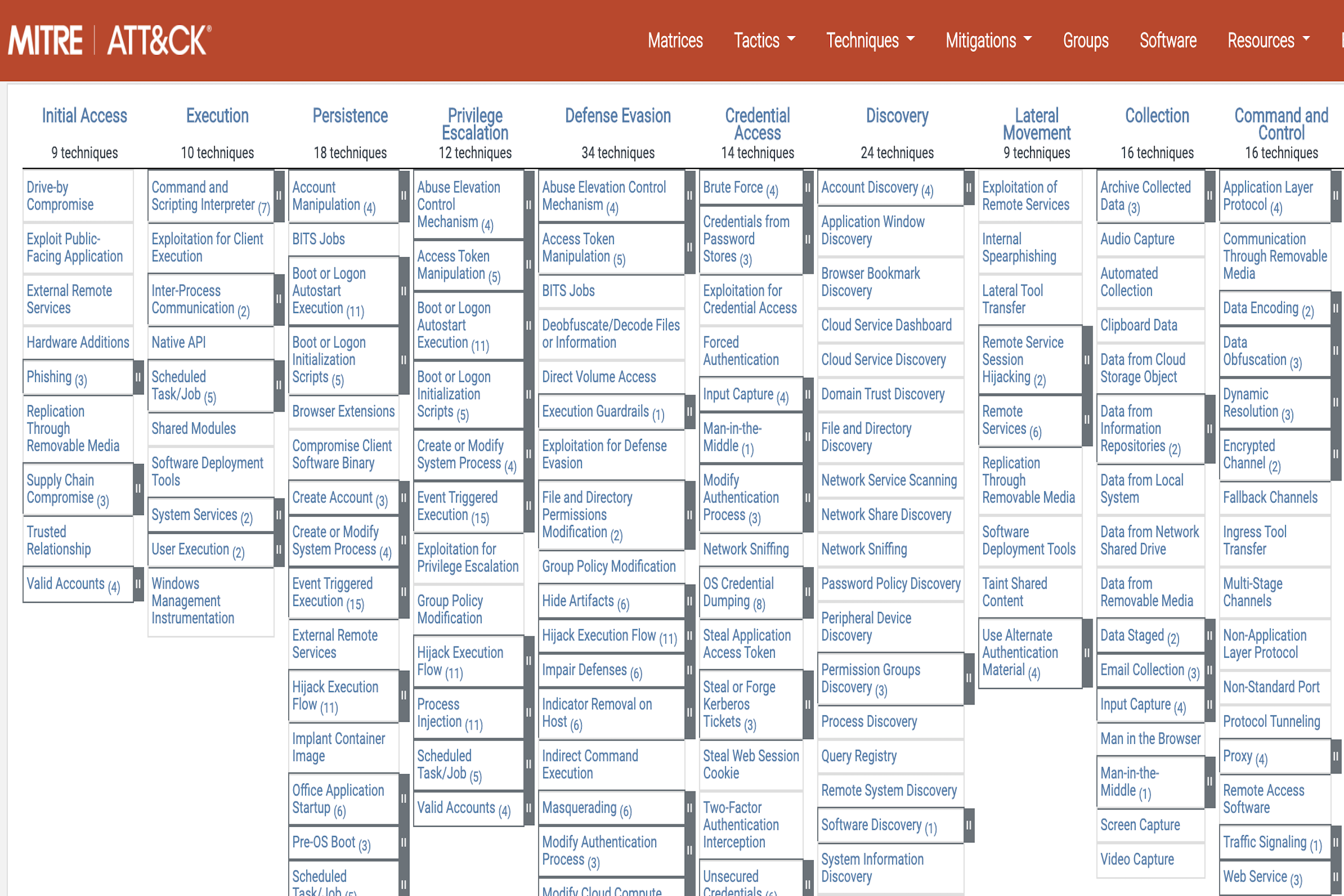

Mitre & ATT&CK Framework

MITRE ATT&CK Framework : Un référentiel détaillé des tactiques, techniques et procédures (TTP) utilisées par les cyberattaquants. Il est largement utilisé pour comprendre et classifier les différentes phases d'une attaque.

Collecte d’informations, observation de la surface d’attaque, cartographie de la cible, découverte des vulnérabilités, etc.

-

Objectif : Collecter des informations sur la cible pour planifier l'attaque.

-

Activités : Rechercher des informations publiques, effectuer des scans de réseau, utiliser des outils de reconnaissance passive et active.

-

Énumération (Enumeration) :

- Objectif : Identifier les ressources et services disponibles sur le réseau cible.

- Activités : Scans de ports, identification des systèmes d'exploitation, collecte de noms d'utilisateur, d'informations sur les services et les configurations.

-

Accès initial (Initial Access) :

- Objectif : Obtenir un accès non autorisé au réseau ou au système cible.

- Activités : Exploitation de vulnérabilités, attaques par force brute, phishing, exploitation de mots de passe faibles ou par défaut.

-

Escalade de privilèges (Privilege Escalation) :

- Objectif : Augmenter les privilèges sur le système cible pour obtenir des droits administratifs ou root.

- Activités : Exploitation de vulnérabilités locales, récupération de mots de passe, utilisation de scripts malveillants.

-

Déploiement de logiciels malveillants (Malware Deployment) :

- Objectif : Installer des logiciels malveillants pour maintenir l'accès, exfiltrer des données ou causer des dommages.

- Activités : Installation de backdoors, keyloggers, chevaux de Troie, ransomwares.

-

Mouvement latéral (Lateral Movement) :

- Objectif : Se déplacer à travers le réseau cible pour compromettre davantage de systèmes et de ressources.

- Activités : Utilisation d'outils d'administration à distance, exploitation de partages de fichiers, réutilisation de mots de passe volés.

-

Maintien de l'accès (Persistence) :

- Objectif : Assurer un accès continu au système compromis même après un redémarrage ou une tentative de nettoyage.

- Activités : Création de nouveaux comptes utilisateurs, modification de tâches planifiées, altération de services système.

-

Exfiltration de données (Data Exfiltration) :

- Objectif : Voler et transférer des données sensibles en dehors du réseau cible.

- Activités : Transfert de fichiers par des canaux chiffrés, utilisation de protocoles de communication discrets, compression et cryptage des données volées.

-

Effacement des traces (Covering Tracks) :

- Objectif : Masquer les activités malveillantes pour éviter la détection et rendre l'analyse post-incident plus difficile.

- Activités : Suppression de logs, altération des horodatages, utilisation d'outils anti-forensics.

-

Impact (Impact) :

- Objectif : Réaliser l'objectif final de l'attaque, que ce soit le sabotage, l'extorsion, ou l'espionnage.

- Activités : Déclenchement de ransomwares, destruction de données, divulgation publique d'informations sensibles.

Cyber Killchain -vs- Mitre & ATT&CK

SANS (SysAdmin, Audit, Network and Security) Institue : Organisation réputée qui fournit une vaste gamme de ressources en matière de cybersécurité.

Red Team

Équipe d'experts en sécurité qui simulent des attaques réelles sur une organisation pour identifier les vulnérabilités et tester la résilience des systèmes de défense, aidant ainsi à améliorer la sécurité globale.

Blue Team

La Blue Team est un groupe de professionnels de la sécurité informatique chargé de la défense proactive des systèmes d'information d'une organisation. Leur mission principale est de protéger contre les cyberattaques en détectant, répondant et neutralisant les menaces.

Purple Team

La Purple Team est un groupe hybride qui combine les compétences de la Red Team (offensive) et de la Blue Team (défensive) pour améliorer la posture globale de sécurité d'une organisation. L'objectif est de faciliter une collaboration active entre les équipes pour identifier les lacunes et renforcer les défenses.

Sécurité Offensive

La sécurité offensive ou OffSec est une approche proactive de la cybersécurité qui consiste à anticiper, identifier et neutraliser les menaces potentielles avant qu'elles ne causent des dommages. Elle adopte une attitude active via la simulation d’attaques réelles pour comprendre et contrer les techniques et stratégies des attaquants.

Concepts

- Exploit

En sécurité informatique, un exploit est un programme, un morceau de code, ou une séquence de commandes spécifiquement conçu pour tirer parti d'une vulnérabilité dans un logiciel, un matériel, ou un système informatique. L'objectif d'un exploit est de compromettre la sécurité de ce système, souvent pour obtenir un accès non autorisé, exécuter du code malveillant, ou provoquer un dysfonctionnement.

Que ce soit à distance (remote exploit) ou sur la machine sur laquelle cet exploit est exécuté (local exploit), le but de cette manœuvre est de s'emparer des ressources d'un ordinateur ou d'un réseau, d'accroître le privilège d'un logiciel ou d'un utilisateur sur la machine-cible, ou encore d'effectuer une attaque par déni de service.

- Bug Bounty

Programme où les entreprises offrent des récompenses financières aux individus découvrant et signalant des vulnérabilités dans leurs systèmes. Une initiative proposée par une organisation pour encourager les chercheurs en sécurité (hacker éthiques) à découvrir des failles de sécurité dans un système. Google propose par exemple des récompenses pour les bugs trouvés dans Chrome.

- Command and Control - C&C

Serveurs utilisés par un attaquant pour envoyer des commandes aux machines compromises.

- Pivoting

Technique où un attaquant utilise un système compromis comme point d'ancrage pour accéder à d'autres parties du réseau.

- Exploit Kit

Ensemble d'outils permettant de trouver et d'exploiter des vulnérabilités dans des systèmes.

- Payload - Charge Utile

Un payload désigne le composant de données ou de code malveillant transporté et exécuté par un programme exploitant une vulnérabilité. Le payload représente la partie active qui effectue l'action malveillante une fois qu'une vulnérabilité a été exploitée.

- Shellcode

Petit morceau de code utilisé comme charge utile dans l'exploitation d'une vulnérabilité logicielle.

- Reverse Shell

technique informatique qui permet de rediriger sur un ordinateur local l'entrée et la sortie d'un shell vers un ordinateur distant, au travers d'un service capable d'interagir entre les deux ordinateurs. L'un des avantages de cette technique est de rendre un shell local accessible depuis ce serveur distant sans être bloqué par un pare-feu.

Hacker

En sécurité informatique, le terme hacker, francisé hackeur ou hackeuse, désigne une personne qui recherche les moyens de contourner les protections logicielles et matérielles. Il agit par curiosité, à la recherche de la gloire, par conscience politique, contre rémunération, ou bien par vengeance ou malveillance.

- White Hat

Ce sont des hackers éthiques qui utilisent leurs compétences pour identifier et corriger les vulnérabilités de sécurité. Ils travaillent souvent pour des entreprises ou en tant que consultants en sécurité.

- Black Hat

Ces hackers ont des intentions malveillantes et cherchent à exploiter les vulnérabilités pour des gains personnels ou pour causer des dommages (Vol de données, fraude financière, sabotage, diffusion de logiciels malveillants, piratage de systèmes, phishing, création et distribution de malwares.)

- Gray Hat Hackers

Ils se situent entre les white hat et les black hat hackers. Bien qu'ils puissent violer des lois ou des règles éthiques, ils n'ont pas de mauvaises intentions. Souvent, ils identifient des vulnérabilités sans autorisation et les rapportent ensuite aux propriétaires des systèmes.

- Script Kiddies

Hackers amateurs qui utilisent des outils et des scripts créés par d'autres, sans une compréhension approfondie de leur fonctionnement. Souvent, c'est pour le plaisir ou pour montrer leurs compétences à leurs pairs, sans un objectif précis ou malveillant. Ils utilisent des outils automatisés pour lancer des attaques simples.

- Hacktivists

Hackers qui utilisent leurs compétences pour des motifs politiques ou sociaux, pour promouvoir une cause, protester contre des actions ou politiques spécifiques, ou révéler des injustices.

-

State-Sponsored Hackers

Hackers travaillant pour le compte d'un gouvernement ou d'une organisation étatique. Ils mènent des attaques sophistiquées et ciblées contre des infrastructures critiques, vol de données sensibles, surveillance (cyberespionnage, cyberdéfense, guerre cybernétique, collecte de renseignements).

Pentest 🖊️

- Black box

Le pentest en mode Black Box ou test d’intrusion Black Box, est le mode de test le plus réaliste puisque le pentester ne possède aucune information lui permettant de pénétrer le système cible. Cette méthode de pentest permet de mettre en exergue les failles que pourrait exploiter un véritable pirate dans son cheminement qui mènera à la compromission du système d’information. Ce mode de test implique une durée d’exécution plus longue puisqu’aucune information n’est rendue volontairement disponible au début du test. De plus, cette méthode ne garantit pas la découverte de toutes les failles.

- Grey box

Le pentest Grey Box est souvent désigné comme le meilleur choix en matière de méthodologie de pentest. L’auditeur débute ses tests avec un certain nombre d’information qui lui permettront de gagner du temps. L’auditeur pourra pousser les tests plus loin que s’il était en mode Black Box, tout en restant proche du scénario que pourrait suivre un hacker malveillant.

- White box

Le pentest en mode White Box se caractérise par un partage complet des informations avec l’auditeur. L’objectif est d’identifier le maximum, idéalement la totalité des failles existantes en passant au crible l’ensemble du périmètre destiné à être évalué.

La principale limite de cette méthode est que le pentest est peu représentatif de ce que pourrait réellement effectuer un hacker puisque toutes les informations sont déjà portées à la connaissance du testeur.

Social engineering

Le Social Engineering (ou ingénierie sociale en français) est un ensemble de techniques de manipulation psychologique utilisées pour obtenir des informations confidentielles ou inciter des individus à effectuer certaines actions, souvent dans le but de compromettre la sécurité d'un système informatique ou d'accéder à des données sensibles. Les attaques de Social Engineering exploitent souvent des failles humaines plutôt que des vulnérabilités techniques, en jouant sur la confiance, la curiosité, la peur ou l'urgence des victimes.

- Tailgating / Piggybacking

Suivre une personne autorisée dans un espace sécurisé sans avoir à s'identifier ou à passer par des mesures de sécurité.

- Shoulder surfing

Le "shoulder surfing" (ou espionnage par-dessus l'épaule en français) est une technique de Social Engineering où un individu observe discrètement une personne pour obtenir des informations sensibles, telles que des mots de passe, des numéros de carte de crédit, des informations de connexion ou d'autres données confidentielles.

- Quid Pro Quo

Technique de Social Engineering où un attaquant offre un avantage, un service ou quelque chose de valeur en échange d'informations ou d'accès à des ressources.

- Open Source Intelligence - OSINT

Collecte et l'analyse d'informations provenant de sources publiques disponibles librement et légalement. Ces informations peuvent être obtenues à partir de divers moyens tels que la publications sur internet, des réseaux sociaux, des bases de données publiques, des forums, des médias traditionnels, etc…

- Dumpster Diving

Technique de social engineering utilisée pour collecter des informations sensibles en fouillant dans les poubelles et les déchets d'une organisation ou d'une personne. Cette méthode repose sur le fait que des informations précieuses peuvent être jetées sans précautions adéquates, offrant ainsi des données accessibles à quiconque est prêt à les chercher.

- Impersonation

Technique de social engineering ou une personne malveillante se fait passer pour quelqu'un d'autre afin de gagner la confiance de la victime et obtenir des informations sensibles ou un accès non autorisé.

Techniques d’Exploitation

- Buffer Overflow

Buffer overflow, est une vulnérabilité de sécurité qui se produit lorsqu'un programme écrit plus de données dans un tampon (zone de mémoire temporaire) qu'il n'est prévu d'en contenir. Cette action peut corrompre les données adjacentes, écraser les adresses de retour, et même permettre à un attaquant d'exécuter du code malveillant.

- Privilege Escalation

Privilege escalation, fait référence à une technique utilisée en sécurité informatique où un attaquant cherche à augmenter les privilèges d'accès qu'il possède sur un système. Cela signifie que l'attaquant essaie d'acquérir des niveaux d'accès plus élevés que ce qui lui est initialement accordé, souvent dans le but d'obtenir un contrôle total sur le système ou sur des ressources critiques.

Types de Privilege Escalation

Il existe généralement deux types d'élévation de privilèges :

- Privilege Escalation Locale :

- Horizontale : Un attaquant avec des privilèges d'accès à une partie du système cherche à étendre son accès à d'autres parties du même niveau.

- Verticale : Un attaquant avec des privilèges d'accès normaux cherche à augmenter ses privilèges pour obtenir des droits administratifs ou système.

- Privilege Escalation à Distance :

- Cela se produit lorsque l'attaquant accède initialement au système avec des privilèges limités, mais utilise ensuite des vulnérabilités ou des techniques pour augmenter ces privilèges à distance.

- Remote Code Execution - RCE

Une faille de sécurité critique qui permet à un attaquant d'exécuter du code arbitraire sur un système à distance, souvent sans nécessiter d'authentification préalable. Cette vulnérabilité est très dangereuse car elle permet à l'attaquant de prendre le contrôle complet du système cible et d'exécuter des commandes, installer des logiciels malveillants, voler des données sensibles, ou réaliser d'autres actions malveillantes.

- Pass the Hash - PTH

Technique d'attaque où un attaquant utilise un hash de mot de passe récupéré pour s'authentifier sur des services réseau sans avoir besoin du mot de passe en clair. Cette technique tire parti de la manière dont certains protocoles d'authentification stockent et transmettent les mots de passe hachés.

- Credential Dumping

Le credential dumping est une technique utilisée par des attaquants pour extraire des informations d'identification (comme des noms d'utilisateur et des mots de passe) depuis un système compromis. Ces informations d'identification peuvent ensuite être utilisées pour obtenir un accès non autorisé à d'autres systèmes et ressources dans un réseau.

Qu'est-ce que Mimikatz : guide du débutant

- Injection de code

Une injection de code est un type d'exploitation d'une faille de sécurité d'une application1, non prévue par le système et pouvant compromettre sa sécurité, en modifiant son exécution.

- SQL Injection - SQLi

Exploite les failles dans les applications web pour injecter du code SQL malveillant.

- Command Injection

Injecte des commandes système dans les entrées des utilisateurs pour les exécuter sur le serveur.

-

Cross-Site Scripting (XSS)

- Reflected XSS

Injecte du code JavaScript dans des requêtes HTTP qui est renvoyé et exécuté côté client.

- Stored XSS

Stocke le code JavaScript malveillant sur le serveur web, qui est renvoyé à tous les utilisateurs qui accèdent à la page.

-

Exploitation de Fichiers

- File Inclusion - LFI/RFI

Exploite des vulnérabilités permettant d'inclure des fichiers locaux ou distants dans des pages web.

- File Upload Vulnerabilities

Exploite des failles permettant de télécharger des fichiers malveillants sur le serveur.

-

Exploitation de Configuration

- Insecure Direct Object References - IDOR

Exploite des références directes à des objets non authentifiées ou non autorisées.

- Server Misconfiguration

Exploite des configurations incorrectes ou non sécurisées des serveurs et services.

-

Attaques Réseau

- Man-in-the-Middle - MITM

Intercepte et modifie les communications entre deux parties.

- DNS Spoofing

Fait correspondre de manière incorrecte les adresses IP aux noms de domaine.

-

Attaques par Force Brute

- Brute Force Attack

Essaie systématiquement toutes les combinaisons possibles pour deviner un mot de passe ou une clé.

-

Attaques par Injection de Systèmes de Gestion de Contenu - CMS

Exploite les vulnérabilités dans les systèmes de gestion de contenu tels que WordPress, Joomla, etc.

-

Attaques de Session et de Cookie

- Session Hijacking

Prend le contrôle d'une session utilisateur légitime.

- Cookie Manipulation Modifie ou vole les cookies pour usurper l'identité de l'utilisateur.

-

Exploitation de Protocoles

- Exploitation de Protocoles Réseau

Par exemple, SNMP, FTP, SMTP, etc.

- Exploitation de Protocoles Web

Par exemple, HTTP, HTTPS, etc.

-

Exploitation Matérielle

- Attaques contre les processeurs (comme Meltdown et Spectre)

Exploite les vulnérabilités matérielles pour accéder à des données sensibles.

-

Attaques par Force Brute

- Brute Force Attack

Essaie systématiquement toutes les combinaisons possibles pour deviner un mot de passe ou une clé.

-

Attaques de Rejeu

- Replay Attack

Répète des requêtes ou des transactions pour accéder de manière non autorisée à un système.

-

Attaques de Contournement

- Bypassing

Évite les mesures de sécurité en contournant les contrôles d'accès ou d'authentification.

-

Attaques par Insuffisance de Logs

- Log Poisoning

Manipule les fichiers journaux pour masquer des activités malveillantes.

Sécurité Défensive

Sécurité Systèmes / Endpoint / Hôtes

- Patch management

Processus de gestion et d'application des correctifs logiciels pour corriger les vulnérabilités.

- Endpoint Protection Platform - EPP

- Antivirus et anti-malware

- Pare-feu personnel

- Contrôle des applications

- Protection contre les exploits

- Contrôle de périphérique

Solution de sécurité combinant antivirus, antimalware et autres fonctionnalités pour protéger les terminaux.

- Endpoint Detection and Response - EDR

- Détection avancée des menaces

- Analyse comportementale

- Forensics et investigation

- Réponse automatisée

Se concentre sur la détection proactive, l'investigation et la réponse aux incidents de sécurité sur les endpoints

- Extended Detection and Response - XDR

Evolution des solutions traditionnelles de type (EDR) qui vise à étendre la portée et la capacité de détection et de réponse au-delà des seuls endpoints (terminaux) pour inclure d'autres vecteurs d'attaque et sources de données dans l'ensemble de l'environnement IT d'une organisation (réseaux, serveurs, applications cloud, IoT, etc) et mener de la corrélation contextuelle.

- Host-Based Intrusion Detection System - HIDS

Un système de détection des intrusions installé sur un seul hôte ou appareil, qui surveille et analyse l'activité pour identifier des comportements suspects.

-

Honeypot

Un système informatique ou un réseau leurre conçu pour attirer et piéger les attaquants afin d'étudier leurs méthodes et de renforcer la sécurité.

-

Sandboxing

Une technique de sécurité qui exécute des programmes ou des fichiers dans un environnement isolé pour empêcher les menaces potentielles d'affecter le système principal.

Sécurité réseau

- Intrusion Detection Systems - IDS

Un système qui surveille le réseau ou les activités système pour détecter des comportements malveillants ou des violations de politique.

- Intrusion Prevention Systems - IPS

Un système qui surveille les activités du réseau ou du système et prend des mesures préventives immédiates pour bloquer les attaques identifiées.

- Firewall

Un dispositif ou logiciel de sécurité qui contrôle le trafic réseau entrant et sortant en fonction de règles de sécurité prédéfinies. Un firewall peut être network based ou host based.

- Segmentation Réseau

La division d'un réseau informatique en sous-réseaux plus petits pour limiter les mouvements latéraux des attaquants et améliorer la sécurité.

-

Network Detection and Response - NDR

-

Demilitarized Zone - DMZ

Une zone sécurisée et contrôlée d'un réseau qui expose les services externes à un réseau non sécurisé, généralement l'Internet, tout en protégeant le réseau interne.

Sécurité des applications

- Secure Software Development Lifecycle - SSDLC

Un processus de développement logiciel qui intègre des pratiques de sécurité à chaque étape pour prévenir les vulnérabilités.

- Application Security Testing

L'évaluation des applications pour détecter et corriger les vulnérabilités de sécurité avant leur déploiement.

- Code review

L'examen manuel ou automatisé du code source par des pairs pour identifier et corriger les erreurs et vulnérabilités.

Sécurité des données

- Cryptographie

La science de protéger les informations en les transformant en un format inintelligible pour les utilisateurs non autorisés.

- Identity & Access Management - IAM

La gestion des identités numériques et des droits d'accès des utilisateurs aux ressources informatiques.

- Data Loss Prevention - DPL

Les stratégies et outils utilisés pour prévenir la perte, le vol ou l'utilisation non autorisée de données sensibles.

- Chiffrement des données

La protection des données par chiffrement lorsqu'elles sont transmises sur un réseau (en transit) et lorsqu'elles sont stockées (au repos).

- Data Protection Officer - DPO

Des outils qui assurent la sécurité des services cloud en appliquant les politiques de sécurité de l'entreprise.

Sécurité Cloud

- Cloud Access Security Brokers - CASB

Des outils qui assurent la sécurité des services cloud en appliquant les politiques de sécurité de l'entreprise.

-

Identity & Access Management - IAM

Les politiques et procédures pour garantir que les opérations et l'utilisation du cloud respectent les lois et règlements applicables.

-

Conformité et Gouvernance dans le cloud

La protection des applications conteneurisées et des microservices contre les menaces de sécurité.

- Sécurité des conteneurs et des Microservices

La protection des applications conteneurisées et des microservices contre les menaces de sécurité.

Sécurité Mobile

- Mobile Device Management - MDM

La gestion et la sécurisation des appareils mobiles utilisés dans une organisation.

- Détection et réponse aux menaces mobiles

Les technologies et processus pour identifier et répondre aux menaces sur les appareils mobiles.

- Sécurité des applications mobiles

La protection des applications mobiles contre les vulnérabilités et les attaques.

- Chiffrement des données mobiles

La protection des données stockées sur les appareils mobiles par chiffrement.

Sécurité des identités et des accès - IAM

- Authentification / Autorisation

Les processus de vérification de l'identité des utilisateurs (authentification) et de gestion de leurs permissions d'accès (autorisation).

- Single Sign-On - SSO

Une méthode d'authentification qui permet à un utilisateur de se connecter à plusieurs applications avec un seul jeu de identifiants.

-

Multi Factor Authentication - MFA

Une méthode de vérification de l'identité qui nécessite deux ou plusieurs preuves (facteurs) pour accorder l'accès (validation de la connexion par SMS, mail, ou par token).

-

Gestion des privilèges

La gestion des droits d'accès des utilisateurs pour minimiser les risques de sécurité.

Sécurité Opérationnelle - SecOps

Gestion continue des opérations de sécurité pour protéger les systèmes et les données.

- Surveillance et Journalisation des Activités

Le suivi et l'enregistrement des actions et événements dans un système pour détecter et enquêter sur les incidents de sécurité.

-

Incident response

Les processus et procédures pour gérer et résoudre les incidents de sécurité.

-

Threat Hunting

La recherche proactive de menaces potentielles dans un réseau ou un système avant qu'elles ne causent des dommages.

- Security Information and Event Management - SIEM

Les outils et services qui combinent la gestion des informations de sécurité et la gestion des événements de sécurité pour analyser les données de sécurité en temps réel.

- Computer Expert Response Team - CERT

Le terme CERT a été introduit par le premier CERT, le CERT Coordination Center (CERT/CC), créé à l'Université Carnegie Mellon en réponse au virus Morris en 1988. Il s'agit d'une organisation souvent associée à la coordination des réponses aux incidents de sécurité informatique à une échelle nationale ou sectorielle.

Les membres d’un CERT composent une équipe spécialisée dans la réponse aux incidents de sécurité informatique et la gestion des crises. Le CERT est un groupe spécialisé qui gère les incidents de sécurité de l'information. Son rôle principal est de fournir les services nécessaires pour répondre aux incidents de sécurité informatique. Il s'agit notamment de la prévention, de la détection, de la résolution d'incidents et de la restauration des services après une violation. Le CERT est souvent le premier point de contact lorsqu'un incident de sécurité est détecté.

- Computer Security Incident Response Team - CSIRT

Une équipe chargée de répondre aux incidents de sécurité informatique et de minimiser les dommages. Le CSIRT est une équipe dédiée à la gestion des incidents de sécurité informatique au sein d'une organisation. Le CSIRT joue un rôle clé dans la détection des menaces, l'évaluation des risques, la communication des incidents, la coordination des réponses aux incidents et le rétablissement après incident. Sa mission essentielle est de minimiser et contrôler les dommages d'un incident en fournissant une réponse rapide et efficace.

- Security Operations Center - SOC

Le SOC est le centre nerveux des opérations de sécurité d'une organisation. Il est chargé de surveiller en permanence et d'évaluer les alertes pour détecter, analyser et répondre aux incidents de cybersécurité. Le SOC comprend généralement une équipe d'experts en sécurité qui travaillent ensemble pour répondre aux menaces potentielles et réelles, assurer la continuité des opérations et protéger les actifs de l'organisation.

Décryptage : les liens entre CERT, CSIRT et SOC

- False Negative

Un résultat de test incorrect où une menace réelle n'est pas détectée.

- True Negative

Un résultat de test incorrect où une activité légitime est signalée comme une menace.

-

False Positive

-

True Positive

-

Forensic

L'analyse scientifique des systèmes informatiques pour collecter et préserver des preuves de cybercrimes.

-

Reverse Engineering

Le processus d'analyse d'un logiciel ou matériel pour comprendre son fonctionnement interne, souvent pour identifier des vulnérabilités.

-

DevSecOps

L'intégration des pratiques de sécurité dans le processus de développement et de déploiement logiciel.

- Automatisation et Orchestration de la sécurité - SOAR

Les technologies et processus pour automatiser et orchestrer les tâches de sécurité afin d'améliorer l'efficacité des opérations de sécurité.

- Gestion des vulnérabilités

L'identification, l'évaluation et la correction des faiblesses dans les systèmes informatiques.

Sécurité des Infrastructures critiques

- Supervisory Control and Data Acquisition - SCADA

Les systèmes de contrôle et de supervision des infrastructures industrielles et publiques.

- Industrial Control Systems - ICS

Les systèmes de contrôle utilisés dans les processus industriels pour superviser et gérer les équipements et les opérations.

- Protection contre les cyberattaques sur les infrastructures Publiques

Les mesures de sécurité pour protéger les infrastructures publiques contre les cyberattaques.

- Opérateur d’Importance Vitale - OIV

Un opérateur d'importance vitale (OIV) est, en France, une organisation identifiée par l'État comme ayant des activités indispensables à la survie de la nation1 ou dangereuses pour la population. En 2016, il y en avait 249 dans 12 secteurs d'activité et 4 dominantes. Pour des raisons de sécurité nationale, la liste des OIV n'est pas publique et il est demandé aux entreprises désignées de ne pas communiquer sur leur implication au dispositif.

Le dispositif est décrit par décret en 2006 avant d'être codifié au Code de la Défense en 2007.

Gestion des risques

- Gestion des risques

L'évaluation et la réduction des risques liés à la sécurité informatique.

NIST Cybersecurity Framework : Fournit des lignes directrices pour la gestion des risques de cybersécurité, incluant la détection et la réponse aux attaques.

- Conformité / Compliance

L'adhérence aux lois, règlements et standards de l'industrie pour assurer la sécurité des informations.

- Direction des Système d’Information - DSI

Le responsable de la gestion et de la sécurité des systèmes d'information dans une organisation.

- Responsable de la Sécurité des Systèmes d’information - RSSI

Le responsable de la stratégie de sécurité des systèmes d'information dans une organisation.

- Politique de la Sécurité des Systèmes d’Information - PSSI

Les règles et procédures définies pour protéger les systèmes d'information d'une organisation.

- Threat Intelligence

La collecte et l'analyse d'informations sur les menaces potentielles pour anticiper et prévenir les attaques.

- Risk Management Framework

Un ensemble de normes et de processus pour identifier, évaluer et gérer les risques de sécurité.

- Politiques et procédures de Sécurité

Les directives et règles définissant comment les risques de sécurité sont gérés et atténués.

- General Data Protection Regulation - GDPR (RGPD)

La réglementation européenne sur la protection des données personnelles.

Le règlement général sur la protection des données - RGPD

- Heatlh Insurance Portability and Accountability Act - HIPAA

La loi américaine régissant la confidentialité et la sécurité des informations de santé.

Loi HIPAA – Conformité | Google Cloud | Google Cloud

- ISO 27001

Une norme internationale pour la gestion de la sécurité de l'information.

- Plan de Continuité d’Activité - PCA

Les stratégies et actions pour maintenir les opérations critiques en cas d'incident majeur.

- Plan de Reprise d’Activité - PRA

Les plans pour restaurer les opérations normales après une interruption majeure.

Concepts

- Hardening

Le renforcement de la sécurité d'un système en réduisant sa surface d'attaque.

Recommandations de sécurité relatives à un système GNU/Linux | ANSSI

Test de l'état de sécurisation à la sortie de l'installation - HackMD

- Allow list / Deny list

Des listes de contrôle d'accès spécifiant quelles entités sont autorisées ou interdites d'accéder à certaines ressources.

- Access Control List - ACL

Une liste de contrôle d'accès définissant les permissions des utilisateurs ou des systèmes sur des ressources spécifiques.

- IOT security

La protection des dispositifs connectés à Internet contre les menaces et les attaques.

- Défense en profondeur

Une stratégie de sécurité qui utilise plusieurs couches de défense pour protéger les systèmes d'information.

- Moindre privilège

Le principe de limiter les droits d'accès des utilisateurs et systèmes aux permissions strictement nécessaires.

- Assume breach

Une approche de sécurité qui part du principe qu'une compromission est inévitable et prépare des réponses adéquates.

- Chiffrement de bout en bout

Une méthode de chiffrement où seuls les utilisateurs communiquant directement peuvent lire les messages.

- Zero Trust

Un modèle de sécurité qui ne fait confiance à aucun élément, interne ou externe, sans vérification continue.

- Veille

La surveillance et l'analyse continues des informations et des menaces pour rester informé des évolutions de la sécurité.

Cyberattaques

Attaques de Phishing et d’ingénierie Social

- Phishing

Une attaque qui consiste à envoyer des e-mails ou messages frauduleux se faisant passer pour des entités légitimes afin de tromper les victimes et les inciter à divulguer des informations sensibles, telles que des identifiants de connexion, des numéros de carte de crédit, ou des informations personnelles.

- Spear phishing

Une variante du phishing où les attaquants ciblent spécifiquement une personne ou une organisation en particulier, en personnalisant les messages pour augmenter les chances de succès de l'attaque.

- Whaling

Une forme de spear phishing qui cible les hauts dirigeants d'une organisation, tels que les PDG ou les cadres supérieurs, souvent avec des messages sophistiqués et très personnalisés pour obtenir des informations critiques ou initier des transferts de fonds.

- Vishing - Voice Phishing

Une attaque de phishing effectuée par téléphone, où l'attaquant se fait passer pour une entité légitime (banque, entreprise, etc.) pour inciter les victimes à divulguer des informations sensibles ou effectuer des actions spécifiques.

- Smishing - SMS Phishing

Une attaque de phishing qui utilise des messages texte (SMS) pour inciter les victimes à cliquer sur des liens malveillants ou à divulguer des informations personnelles.

- Sock puppet

Une fausse identité en ligne créée et utilisée par une personne pour tromper ou manipuler d'autres utilisateurs, souvent sur les réseaux sociaux ou les forums, afin d'influencer les opinions ou de collecter des informations de manière anonyme.

- Pretexting

Une technique d'ingénierie sociale où l'attaquant invente un scénario plausible (prétexte) pour tromper la victime et l'inciter à divulguer des informations confidentielles ou à effectuer des actions spécifiques.

- Baiting

Une attaque où l'attaquant attire la victime avec une offre attrayante (comme un téléchargement gratuit ou une récompense) pour l'inciter à télécharger un logiciel malveillant ou à divulguer des informations personnelles.

- Doxxing

La recherche et la publication en ligne de données personnelles et sensibles sur une personne sans son consentement, souvent dans le but de harceler, d'intimider ou de nuire à la victime.

- Sybil Attack

Une attaque où un attaquant crée de multiples identités fausses (ou Sybils) dans un réseau ou un système distribué pour prendre le contrôle ou manipuler le fonctionnement du système, souvent utilisé dans les réseaux peer-to-peer et les systèmes de réputation.

- Astroturfing

Une technique de manipulation de l'opinion publique où les attaques ou les campagnes de désinformation sont déguisées en mouvements ou en commentaires spontanés de la base, pour donner une fausse impression de soutien populaire.

- Sextorsion

Une forme d'extorsion où l'attaquant menace de divulguer des images, vidéos, ou messages à caractère sexuel obtenus par la contrainte, la tromperie, ou le piratage, à moins que la victime ne se conforme aux exigences de l'attaquant, souvent financières.

Attaques basées sur les logiciels malveillants

- Virus

Un programme malveillant qui s'attache à des fichiers exécutables ou à des documents et se propage lorsque l'utilisateur ouvre ces fichiers infectés. Les virus peuvent endommager les fichiers, affecter les performances du système, et se répliquer pour infecter d'autres systèmes.

- Ver

Un logiciel malveillant qui se réplique automatiquement pour se propager à travers les réseaux sans intervention humaine. Les vers peuvent causer des dommages en surchargeant les réseaux et en diffusant d'autres logiciels malveillants.

- Trojan - Cheval de Troie

Un logiciel malveillant déguisé en programme légitime. Une fois installé, il permet à un attaquant d'accéder à distance au système compromis pour voler des informations, installer d'autres logiciels malveillants, ou contrôler le système.

- Ransomware

Chiffre les fichiers d'un utilisateur ou bloque l'accès au système, puis exige une rançon pour restaurer l'accès aux données ou au système. Les ransomwares peuvent causer des pertes financières importantes et une interruption des opérations.

- Spyware

Collecte secrètement des informations sur l'utilisateur sans son consentement. Les spywares peuvent enregistrer les frappes de clavier, capturer des captures d'écran, suivre les activités de navigation, et voler des informations sensibles comme des identifiants de connexion.

- Adware

Affiche automatiquement des publicités non désirées. Bien que souvent moins nuisible que d'autres logiciels malveillants, l'adware peut ralentir les systèmes et compromettre la confidentialité de l'utilisateur en suivant les habitudes de navigation.

- Rootkit

Ensemble d'outils logiciels conçus pour obtenir un accès non autorisé à un ordinateur tout en masquant leur présence. Les rootkits permettent aux attaquants de contrôler complètement un système sans être détectés par les outils de sécurité.

- Keylogger

Logiciel malveillant qui enregistre secrètement les frappes de clavier de l'utilisateur. Les keyloggers sont souvent utilisés pour voler des informations sensibles comme des mots de passe, des numéros de carte de crédit, et d'autres données personnelles.

- Botnet

Réseau de machines infectées par des logiciels malveillants (bots) contrôlées à distance par un attaquant. Les botnets sont souvent utilisés pour lancer des attaques distribuées par déni de service (DDoS), envoyer des spams, et effectuer d'autres activités malveillantes.

- Backdoor

Crée une porte dérobée dans un système, permettant à un attaquant d'accéder à distance au système sans autorisation. Les backdoors sont souvent installés après qu'un système a été compromis par un autre type de logiciel malveillant.

- Scareware

Tente de tromper l'utilisateur en lui faisant croire que son ordinateur est infecté par un virus ou présente un autre problème grave, incitant ainsi l'utilisateur à acheter ou télécharger des logiciels inutiles ou malveillants.

- Crypto jacking

Utilise les ressources de l'ordinateur infecté pour miner des cryptomonnaies sans le consentement de l'utilisateur. Le crypto jacking peut ralentir les systèmes et augmenter la consommation d'énergie.

- Fileless Malware

Réside dans la mémoire vive (RAM) plutôt que sur le disque dur, rendant sa détection plus difficile. Les malwares sans fichier utilisent les processus légitimes du système pour effectuer des actions malveillantes.

- Polymorphic Malware

Modifie son code à chaque infection pour échapper aux logiciels de détection traditionnels. Les malwares polymorphes changent constamment leur apparence tout en conservant leur fonction malveillante.

Attaques par le réseau

- Man in the Middle - MitM

Une attaque où l'attaquant intercepte et éventuellement altère la communication entre deux parties sans qu'elles s'en aperçoivent, permettant ainsi de voler des informations sensibles ou d'injecter des données malveillantes.

- Sniffing

La capture et l'analyse du trafic réseau pour intercepter des données sensibles, telles que des mots de passe ou des informations personnelles, en utilisant des outils de capture de paquets.

- Spoofing

La falsification de l'identité d'un périphérique ou d'une entité dans un réseau pour tromper les systèmes de sécurité et obtenir un accès non autorisé ou détourner des communications.

- IP Spoofing

L'utilisation d'une fausse adresse IP pour masquer l'identité réelle de l'attaquant ou pour imiter une autre machine afin de contourner les mesures de sécurité réseau.

- DNS Spoofing

La manipulation des enregistrements DNS pour rediriger le trafic vers un serveur contrôlé par l'attaquant, permettant de voler des informations ou de distribuer des logiciels malveillants.

- ARP Spoofing

L'envoi de messages ARP falsifiés sur un réseau local pour associer l'adresse MAC de l'attaquant à l'adresse IP d'une autre machine, facilitant des attaques MitM ou le vol de données.

- Denial of Service - DoS

Une attaque visant à rendre un service ou une ressource indisponible pour ses utilisateurs légitimes en inondant la cible de trafic superflu ou en exploitant des vulnérabilités pour la surcharger.

- Distributed Denial of Service - DDoS

Une variante du DoS où l'attaque est menée à partir de multiples machines compromises (souvent un botnet), rendant l'attaque plus difficile à contrer et plus destructrice.

- Wi-Fi Cracking

Le processus de briser les mécanismes de sécurité des réseaux Wi-Fi pour obtenir un accès non autorisé, souvent en utilisant des outils pour craquer les clés de chiffrement WEP, WPA, ou WPA2.

- Network Access Control Bypassing - NAC Bypassing ****

La méthode utilisée pour contourner les mesures de contrôle d'accès réseau, permettant à un attaquant de se connecter au réseau sans passer par les mécanismes d'authentification ou de vérification.

Basilisk - Automatic Ethernet Ghosting

- Typosquatting

Une technique de cyberattaque où l'attaquant enregistre des noms de domaine similaires à ceux de sites populaires, en comptant sur les erreurs typographiques des utilisateurs pour les rediriger vers des sites malveillants.

- Wardriving

La pratique consistant à parcourir des zones en voiture avec des équipements de détection de réseaux Wi-Fi pour localiser des réseaux sans fil, souvent dans le but de trouver des réseaux non sécurisés ou mal sécurisés à exploiter.

- Beacon

Agent malveillant déployé sur une machine compromise qui communique périodiquement avec un serveur de commande et de contrôle (C2 ou C&C). Il envoie des informations sur l'état de la machine infectée et reçoit des commandes pour effectuer diverses actions.

- Domain Generation Algorithm - DGA

DGA (Domain Generation Algorithm) est un algorithme utilisé par des logiciels malveillants pour générer dynamiquement un grand nombre de noms de domaine potentiels. Ces noms de domaine sont utilisés pour établir des communications avec un serveur de commande et de contrôle (C2 ou C&C).

Exemple de DGA en Python, tiré de la page Wikipedia :

def generate_domain(year: int, month: int, day: int) -> str:

"""Generate a domain name for the given date."""

domain = ""

for i in range(16):

year = ((year ^ 8 * year) >> 11) ^ ((year & 0xFFFFFFF0) << 17)

month = ((month ^ 4 * month) >> 25) ^ 16 * (month & 0xFFFFFFF8)

day = ((day ^ (day << 13)) >> 19) ^ ((day & 0xFFFFFFFE) << 12)

domain += chr(((year ^ month ^ day) % 25) + 97)

return domain + ".com"What is a Domain Generation Algorithm

Attaques sur les applications Web

OWASP (Open Web Application Security Project) : Fournit des ressources et des guides pour la sécurité des applications web, incluant des informations sur les techniques d'attaque et de défense.

- SQL injections - SQLi

Une attaque où l'attaquant injecte du code SQL malveillant dans une requête SQL via une entrée de l'utilisateur, permettant d'exécuter des commandes SQL arbitraires sur la base de données, souvent pour accéder, modifier, ou supprimer des données non autorisées.

- XPath injection

Une attaque similaire à l'injection SQL, mais ciblant des requêtes XPath utilisées pour interroger des documents XML. L'attaquant injecte des expressions XPath malveillantes via une entrée utilisateur pour obtenir un accès non autorisé aux données XML.

- Path traversal

Une vulnérabilité où l'attaquant manipule les entrées pour accéder à des fichiers et répertoires en dehors du répertoire web root prévu, ce qui permet de lire des fichiers sensibles sur le serveur, comme des fichiers de configuration ou des informations d'identification.

- CSP Bypass

Une technique d'attaque visant à contourner les politiques de sécurité du contenu (Content Security Policy, CSP) mises en place pour empêcher l'exécution de contenu malveillant, souvent en exploitant des failles dans la mise en œuvre de CSP.

- Local File Inclusion - LFI

Une vulnérabilité où l'attaquant peut inclure des fichiers locaux sur le serveur via une entrée utilisateur manipulée, ce qui peut conduire à l'exécution de scripts ou à la divulgation de contenu sensible.

- Cross-Site-Scripting - XSS

Une attaque où l'attaquant injecte des scripts malveillants dans des pages web vues par d'autres utilisateurs. Il existe trois types principaux : XSS stocké, XSS réfléchi et XSS basé sur le DOM. Ces scripts peuvent voler des cookies, rediriger des utilisateurs, ou effectuer des actions en leur nom.

- Cross-Site Request Forgery

Une attaque où l'attaquant trompe un utilisateur authentifié pour qu'il exécute une action non désirée sur une application web à laquelle il est connecté. Cela est souvent réalisé en incitant l'utilisateur à cliquer sur un lien malveillant ou à charger une page malveillante.

- Remote File Inclusion - RFI

Une vulnérabilité similaire à LFI, mais où l'attaquant inclut des fichiers distants (hébergés sur un serveur externe) dans l'application web, ce qui peut permettre l'exécution de code arbitraire à distance.

- Clickjacking

Une attaque où l'attaquant trompe un utilisateur en cachant des éléments d'interface utilisateur (comme des boutons ou des liens) sous des contenus apparemment inoffensifs, incitant l'utilisateur à cliquer sur des éléments invisibles et à effectuer des actions indésirables.

- Insecure Direct Object References - IDOR

Une vulnérabilité où l'application expose des références directes à des objets internes (comme des fichiers, des enregistrements de base de données) sans vérifier les permissions, permettant aux attaquants d'accéder à des objets qu'ils ne devraient pas pouvoir voir ou manipuler.

Attaques sur les Systèmes

- Brute Force

Une méthode d'attaque où l'attaquant tente systématiquement toutes les combinaisons possibles de mots de passe ou de clés de chiffrement jusqu'à trouver la bonne. Cette approche est très intensive en termes de temps et de ressources.

- Dictionary Attack

Une attaque qui consiste à utiliser une liste prédéfinie de mots couramment utilisés comme mots de passe, appelés "dictionnaire", pour tenter de deviner le mot de passe d'une cible. Cette méthode est plus efficace que le brute force contre des mots de passe faibles ou communs.

- Credential Stuffing

Une attaque où l'attaquant utilise des combinaisons de noms d'utilisateur et de mots de passe volées dans des violations de données pour tenter d'accéder à d'autres services en ligne. Cette méthode tire parti de la réutilisation des mots de passe par les utilisateurs sur plusieurs sites.

- Privilege Escalation

Une attaque où l'attaquant obtient des privilèges plus élevés que ceux initialement accordés, souvent en exploitant des vulnérabilités dans un système. Cela permet à l'attaquant d'exécuter des commandes ou d'accéder à des données normalement protégées.

- Buffer Overflow

Une vulnérabilité où un programme écrit plus de données dans un tampon (buffer) que sa capacité ne le permet, ce qui peut écraser la mémoire adjacente. Les attaquants peuvent exploiter cette condition pour exécuter du code malveillant.

- Zero Day

Une vulnérabilité logicielle inconnue des développeurs du logiciel et pour laquelle aucun correctif n'est disponible. Les attaques exploitant ces vulnérabilités sont particulièrement dangereuses car elles peuvent survenir avant que les développeurs ne puissent réagir.

- Zombie

Un ordinateur connecté à Internet qui a été compromis par un attaquant et peut être utilisé pour des activités malveillantes à l'insu de son propriétaire. Les zombies sont souvent utilisés pour former des botnets pour des attaques DDoS au sein d’un botnet.

- Defacing

Une attaque où un site web est modifié sans autorisation pour afficher des contenus ou des messages non désirés. Les attaquants remplacent souvent la page d'accueil avec un message de leur choix, généralement pour des raisons politiques ou idéologiques.

- Keylogger

Un logiciel ou matériel malveillant qui enregistre secrètement toutes les frappes au clavier d'un utilisateur. Les keyloggers sont utilisés pour voler des informations sensibles telles que des mots de passe, des numéros de carte de crédit et d'autres données personnelles.

- Phreaking

Une forme de piratage qui consiste à manipuler les systèmes téléphoniques pour passer des appels gratuits ou accéder à des services téléphoniques non autorisés. Ce terme est devenu moins courant avec l'évolution des technologies de télécommunication.

- Pharming

Une attaque où l'attaquant redirige le trafic d'un site web légitime vers un site frauduleux sans que l'utilisateur s'en aperçoive. Cela est souvent réalisé en empoisonnant les caches DNS ou en modifiant les fichiers hôtes sur les systèmes des victimes.

Attaques physiques / Attaques sur le matériel

- Tampering

La manipulation ou la modification non autorisée de données, de logiciels, de matériel ou de systèmes, souvent pour altérer leur fonctionnement ou compromettre leur intégrité.

- Side Channel Attacks

Des attaques qui exploitent les informations obtenues à partir des canaux physiques (comme les émissions électromagnétiques, la consommation d'énergie ou le temps d'exécution) pour extraire des données sensibles sans interagir directement avec les systèmes ciblés.

- Cold Boot Attack

Une attaque qui exploite la persistance temporaire des données en mémoire vive (RAM) après que l'ordinateur est éteint, permettant aux attaquants de récupérer des clés de chiffrement ou d'autres données sensibles.

- Evil Maid Attack

Une attaque où un attaquant physique (comme une femme de ménage dans un hôtel) accède à un ordinateur laissé sans surveillance pour installer des logiciels malveillants ou extraire des informations.

- Dolphin Attack

Une attaque qui utilise des ultrasons inaudibles par les humains pour manipuler des assistants vocaux (comme Siri ou Alexa) et exécuter des commandes sans que l'utilisateur ne s'en rende compte.

- Rubber Ducky

Un Rubber Ducky est un dispositif de sécurité, souvent utilisé dans les tests de pénétration et les démonstrations de sécurité informatique. Il ressemble à une clé USB ordinaire, mais fonctionne comme un clavier programmable. Lorsqu'il est branché à un ordinateur, il peut automatiquement envoyer des frappes de touches à grande vitesse, permettant d'exécuter des commandes ou des scripts prédéfinis.

Attaques avancées et Persistantes

- Advanced Persistent Threat - APT

Une menace de sécurité avancée et continue, souvent parrainée par des États ou des groupes organisés, qui vise à infiltrer et à maintenir un accès prolongé à un réseau pour voler des données sensibles ou perturber les opérations.

- Watering Hole Attack

Une attaque où l'attaquant compromet des sites web souvent visités par les cibles visées, afin d'infecter ces dernières avec des logiciels malveillants lorsqu'elles visitent ces sites.

- Supply Chain Attack

Une attaque qui cible les vulnérabilités dans la chaîne d'approvisionnement d'une organisation, en compromettant un fournisseur ou un partenaire pour accéder au système final.

Les réseaux

- Darknet

Une partie de l'internet accessible uniquement par des logiciels spécifiques, où l'anonymat des utilisateurs est assuré, souvent utilisée pour des activités illégales.

- Deep Web

Les parties de l'internet qui ne sont pas indexées par les moteurs de recherche conventionnels et qui comprennent des bases de données, des réseaux internes, et d'autres contenus non accessibles au public.

- TOR

Un réseau qui anonymise le trafic Internet en le faisant passer par plusieurs nœuds, rendant difficile le traçage de l'origine des communications.

- I2P

Un réseau anonyme qui permet des communications sécurisées et privées, souvent utilisé pour héberger des services anonymes.

- Freenet

Un réseau décentralisé conçu pour résister à la censure et permettre le partage anonyme de fichiers et la publication de contenus.

- Tails

Un système d'exploitation live basé sur Linux, conçu pour préserver la confidentialité et l'anonymat des utilisateurs.

- QubesOS

Un système d'exploitation axé sur la sécurité qui utilise la virtualisation pour isoler les différentes tâches dans des environnements sécurisés.

- Monero / Bitcoin

Monero est une cryptomonnaie axée sur la confidentialité et l'anonymat des transactions, tandis que Bitcoin est la première et la plus connue des cryptomonnaies, permettant des transactions décentralisées.

- Black / Grey / White Hats

Les "black hats" sont des hackers malveillants, les "grey hats" utilisent des compétences de hacking de manière ambivalente, et les "white hats" sont des hackers éthiques qui aident à sécuriser les systèmes.

- Cybercriminalité

Toute activité criminelle impliquant des ordinateurs ou des réseaux, y compris le piratage, le vol de données, la fraude et les attaques par ransomware.

- Darknet Markets

Des plateformes de commerce en ligne sur le darknet où sont vendus des produits et services illégaux, comme des drogues, des armes et des informations volées.

- Hacking Services

Des services offerts par des hackers à des clients, incluant le piratage de comptes, le déni de service et le développement de logiciels malveillants.

- Carding Sites

Des sites web sur le darknet où des informations de cartes de crédit volées sont achetées et vendues.

- Ransomware as a Service - RaaS

Un modèle où des développeurs de ransomware vendent ou louent leur logiciel malveillant à d'autres criminels, qui l'utilisent pour mener des attaques.

- Bulletproof Hosting

Des services d'hébergement tolérant des activités illégales ou malveillantes et offrant une forte protection contre les tentatives de fermeture.

- Exit Scamming

Une arnaque où les administrateurs d'un service en ligne (souvent un marché darknet) disparaissent avec les fonds des utilisateurs, sans fournir les services ou produits promis.

- Chaos Computer Club

Un groupe de hackers basé en Allemagne, connu pour ses recherches en sécurité et ses activités de défense des droits numériques.

- Data breach / fuite de données

La divulgation non autorisée de données sensibles ou confidentielles, souvent résultant de cyberattaques ou de failles de sécurité.

OSINT

- OSINT

La collecte et l'analyse d'informations accessibles au public pour des applications de renseignement ou de sécurité.

- HUMINT

Le renseignement collecté par des moyens humains, incluant les informateurs, les agents infiltrés et les entretiens.

- SIGINT

Le renseignement obtenu à partir de l'interception de communications ou de signaux électroniques.

- IMINT

Le renseignement dérivé de l'analyse d'images, souvent provenant de satellites ou de drones.

- GEOINT

Le renseignement basé sur l'analyse de données géographiques et géospatiales, incluant les images satellites et les informations de localisation.

- Scraping

La technique de collecte automatisée de données à partir de sites web, souvent en utilisant des scripts ou des bots.

- Web Crawling

Le processus d'exploration systématique des pages web à l'aide de bots pour indexer le contenu ou collecter des informations.

- Social Media Monitoring

La surveillance et l'analyse des activités et des tendances sur les réseaux sociaux pour obtenir des renseignements ou suivre la réputation en ligne.

- Foot printing

La collecte de toutes les informations disponibles sur une cible avant de lancer une attaque, incluant les adresses IP, les noms de domaine, les systèmes d'exploitation et les applications utilisées.

- Métadonnées

Les données décrivant d'autres données, fournissant des informations contextuelles comme l'auteur, la date de création, et l'emplacement d'un fichier ou d'un document.

- Geotagging

L'ajout d'informations géographiques (comme la latitude et la longitude) à divers médias (photos, vidéos, posts) pour indiquer l'endroit où ils ont été créés ou pris.

Organisme Français

- Commission Nationale de l'Informatique et des Libertés - CNIL

La CNIL est l'autorité française de protection des données personnelles. Elle veille à la protection des données personnelles, s'assurer de la conformité au RGPD, et sensibiliser les entreprises et les particuliers aux bonnes pratiques en matière de protection des données.

- Agence Nationale de la Sécurité des Systèmes d'Information - ANSSI

L'ANSSI est l'autorité nationale en matière de sécurité et de défense des systèmes d'information. Elle est responsable de la prévention, de la détection et de la réponse aux cyberattaques. Son rôle est d’élaborer des politiques de sécurité, fournir des recommandations, et assister les administrations publiques et les entreprises dans la sécurisation de leurs systèmes d'information.

Agence nationale de la sécurité des systèmes d'information

- Groupement d’Intérêt Public Action contre la CYberMAlveillance - ACYMA

Initiative nationale qui a pour but de coordonner les actions de lutte contre la cybercriminalité et d'offrir un soutien aux victimes d'actes de cybermalveillance. Le dispositif a été lancé en 2017 par le gouvernement français dans le cadre de la stratégie nationale de cybersécurité.

- Direction Générale de la Sécurité Intérieure - DGSI

Association qui rassemble des professionnels de la sécurité de l'information. Son but est de favoriser l'échange d'informations et de bonnes pratiques, organiser des conférences et des séminaires sur la cybersécurité.

- Agence pour la Cybersécurité Nationale - ACN

Créée pour renforcer la cybersécurité au niveau national, coordonner les efforts de cybersécurité entre les différentes entités gouvernementales, les entreprises, et les particuliers.

- Club de la Sécurité de l’Information Français - CLUSIF

Le CLUSIF est une association qui rassemble des professionnels de la sécurité de l'information. Son rôle est de favoriser l'échange d'informations et de bonnes pratiques, organiser des conférences et des séminaires sur la cybersécurité.

- **Gendarmerie Nationale - (**C3N : Centre de lutte contre les criminalités numériques)

Le C3N est une unité spécialisée de la gendarmerie dédiée à la lutte contre les cybercriminalités. Il vient enquêter sur les cybercrimes, assister les victimes de cyberattaques, et travailler en collaboration avec d'autres agences nationales et internationales.

- Police Nationale - (OCLCTIC : Office Central de Lutte contre la Criminalité liée aux Technologies de l'Information et de la Communication)

L'OCLCTIC est une unité de la police nationale spécialisée dans la lutte contre les cybercriminels. Son rôle est d’investiguer les cybercrimes, fournir un soutien technique aux autres services de police, et collaborer avec des organismes internationaux.

Les Outils

- Nmap

Un outil de scan réseau utilisé pour découvrir des hôtes et des services sur un réseau informatique en envoyant des paquets et en analysant les réponses.

- Burpsuite

Une plateforme intégrée pour effectuer des tests de sécurité des applications web, incluant des outils pour scanner, analyser et exploiter des vulnérabilités.

- Nessus

Un scanner de vulnérabilités qui aide à identifier les failles de sécurité dans les systèmes informatiques, les réseaux et les applications.

- OpenVAS

Un framework de gestion des vulnérabilités open source, qui inclut un scanner de vulnérabilités et divers services associés pour la détection et la gestion des vulnérabilités.

- Greenbone

Greenbone Security Manager (GSM) offre des solutions de gestion des vulnérabilités. Greenbone est aussi la force motrice derrière le projet open source OpenVAS (Open Vulnerability Assessment System).

- Shodan

Un moteur de recherche pour les appareils connectés à Internet, permettant de découvrir des serveurs, des routeurs, des webcams, et d'autres dispositifs vulnérables en ligne.

- Wireshark

Un analyseur de paquets réseau open source qui permet de capturer et d'inspecter en détail les paquets de données circulant sur un réseau.

- TCPDUMP

Un outil en ligne de commande pour capturer et analyser le trafic réseau passant par une interface réseau spécifique

- Maltego

Un outil d'analyse et de visualisation de données pour effectuer des investigations sur les liens entre personnes, groupes, entreprises, sites web et autres entités.

- John

Un outil de craquage de mots de passe open source utilisé pour détecter les mots de passe faibles dans les systèmes d'exploitation Unix, Windows, et d'autres plateformes.

- Metasploit

Un framework de pentest qui fournit des informations sur les vulnérabilités de sécurité et aide à développer et exécuter des exploits contre une machine cible.

- Exegol

Un environnement de pentesting Dockerisé, fournissant une collection d'outils de sécurité préconfigurés et prêts à l'emploi pour les tests d'intrusion.

Tuto complet EXEGOL : l'alternative française à Kali pour PENTESTER (Win & Lin)

- Kismet

Un détecteur de réseau sans fil, un renifleur et un système de détection d'intrusion pour les réseaux 802.11 (Wi-Fi).

- Netstat

Un outil de ligne de commande qui affiche les connexions réseau (entrantes et sortantes), les tables de routage, les statistiques d'interface et les connexions masqueradées.

-

Tracert / Traceroute

Un outil de diagnostic réseau qui trace le chemin emprunté par les paquets pour atteindre une destination donnée, en identifiant chaque routeur intermédiaire.

-

Crunch

Un générateur de wordlist permettant de créer des listes de mots personnalisées pour des attaques par force brute.

- Hashcat

Un outil avancé de craquage de mots de passe utilisant des algorithmes de hachage multiples pour déchiffrer des mots de passe hachés.

- Hydra

Un outil de craquage de mots de passe en ligne, supportant de nombreux protocoles, pour effectuer des attaques par force brute sur les services réseau.

- Spiderfoot

Un outil de reconnaissance open source qui collecte des informations sur des cibles via diverses sources en ligne et les visualise pour des analyses de sécurité.

- SQLMap

Outil open source de test de pénétration qui automatise le processus de détection et d'exploitation des vulnérabilités d'injection SQL dans des applications web. Il permet aux testeurs de sécurité et aux hackers éthiques d'identifier et d'exploiter des failles SQL pour accéder et manipuler des bases de données.

- Hping

Un outil de ligne de commande pour assembler et analyser des paquets TCP/IP, utilisé pour des tests de sécurité réseau et de diagnostic.

- Ffuf

Un outil de fuzzing HTTP rapide pour rechercher des fichiers et des répertoires sur les serveurs web à partir de wordlists.

- Dirbuster

Un outil de brute force pour découvrir des répertoires et des fichiers cachés sur des serveurs web, utilisé lors des tests de sécurité des applications web.

- Airckrack-ng

Une suite d'outils pour l'audit de sécurité des réseaux Wi-Fi, incluant la capture de paquets et le craquage de clés de sécurité WEP et WPA.

- Ghidra

Un framework de rétro-ingénierie open source développé par la NSA, utilisé pour analyser le code binaire et les fichiers exécutables.

- bloodhound

Un outil de cartographie et d'analyse des relations Active Directory, utilisé pour identifier des chemins de privilèges dans les réseaux Windows.

-

cewl

Un outil de création de wordlists personnalisées en parcourant les pages web et en extrayant des mots-clés pour les attaques par force brute.

-

linPEAS

Un script de reconnaissance post-exploitation pour Linux, utilisé pour énumérer des informations système utiles lors des tests de pénétration.

- evil winrm

Un outil d'exploitation et d'administration à distance pour Windows utilisant le protocole WinRM, souvent utilisé lors des tests de pénétration.

- UFED

Un outil de la société Cellebrite pour l'extraction et l'analyse de données à partir d'appareils mobiles lors des investigations judiciaires.

- Mimikatz

Un outil utilisé pour extraire des informations d'authentification, telles que des mots de passe en clair, des hachages de mots de passe, des tickets Kerberos, et des certificats de mémoire de Windows.

- ettercap

Un outil de reniflage et de manipulation de paquets pour les attaques man-in-the-middle sur les réseaux locaux.

- The Harvester

Un outil de reconnaissance qui collecte des informations sur les adresses e-mail, les noms de domaine, les adresses IP et les sous-domaines à partir de sources publiques.

- Netcat

Un outil réseau polyvalent utilisé pour lire et écrire des données sur des connexions réseau en utilisant les protocoles TCP ou UDP.

- RAT

Un type de logiciel malveillant qui permet à un attaquant d'obtenir un accès à distance et un contrôle complet sur l'ordinateur de la victime.

- Cobalt Strike

Un outil de simulation d'attaques utilisé en Red Team pour émuler les menaces avancées persistantes et évaluer la défense des réseaux contre ces attaques. Les licenses sont très couteuses !

- Tenable

Une suite de produits de sécurité informatique, incluant Nessus, pour la gestion des vulnérabilités, la conformité et la gestion des cyber-expositions.